Na co dzień jestem rozpoznawany jako apologeta jawności. Zabiegam o to, aby władze udostępniały gromadzone przez siebie informacje. Zdaje się w różne spory, staram się przekonywać, gdy zakres udostępnionych informacji jest zbyt wąski, gdy urząd obejmuje ochroną zbyt szeroki zakres danych. Uważam, że prawo dostępu do informacji powinno podlegać jedynie wąskiemu i starannie opracowanemu systemowi wyjątków w celu ochrony nadrzędnych interesów publicznych i prywatnych, w tym prawa do prywatności.

Prawo do informacji o działalności organów władzy publicznej nie ma charakteru absolutnego i podlega ograniczeniom, co wynika wprost z art. 61 ust. 3 Konstytucji RP. Przy wprowadzaniu ograniczeń należy uwzględniać także art. 31 ust. 1 Konstytucji RP. Warto pamiętać, że oba te przepisy w sposób wyraźny wskazują, że wszelkie ograniczenia prawa do informacji publicznej wymagają uregulowania w ustawie.

Jedną z przyczyn ograniczenia prawa do informacji jest prawo do prywatności. Zostało ono w sposób wyraźny zagwarantowane w międzynarodowych aktach prawnych dotyczących ochrony praw człowieka (art. 12 Powszechnej Deklaracji Praw Człowieka, art. 17 Międzynarodowego Paktu Praw Obywatelskich i Politycznych oraz art. 8 Europejskiej Konwencji Praw Człowieka). Prawo do ochrony prawnej życia prywatnego zostało zagwarantowane w art. 47 Konstytucji, a niektóre uprawnienia szczegółowe składające się na treść tego prawa – ponadto w innych przepisach konstytucyjnych.

Autonomię informacyjną jednostki gwarantuje przede wszystkim art. 51 Konstytucji. W myśl art. 51 ust. 1, nikt nie może być obowiązany inaczej niż na podstawie ustawy do ujawniania informacji dotyczących jego osoby. Władze publiczne nie mogą pozyskiwać, gromadzić i udostępniać innych informacji o obywatelach niż niezbędne w demokratycznym państwie prawnym (art. 51 ust. 2). Zasady i tryb gromadzenia oraz udostępniania informacji określa ustawa (ust. 5). Zgodnie z ust. 3, każdy ma prawo dostępu do dotyczących go urzędowych dokumentów i zbiorów danych. Ograniczenie tego prawa może określić ustawa. Z kolei art. 51 ust. 4 stanowi, że każdy ma prawo do żądania sprostowania oraz usunięcia informacji nieprawdziwych, niepełnych lub zebranych w sposób sprzeczny z ustawą.

Pamiętam, że prawo do informacji publicznej i prawo do prywatności to prawa człowieka, które pozostają w pewnym napięciu, a nie hierarchii. Staram się o to, aby wszystkie prawa człowieka były poszanowane wkładając w to różną energie.

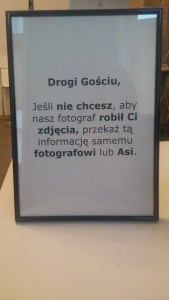

W zakresie prawa do prywatności m. in. dbam i wymagam zachowania prawa do ochrony wizerunku, stosuje kryptografie i wspieram osoby nią zainteresowane, odpowiednio zabezpieczam przyznane mi serwery, dbam o bezpieczeństwo wytwarzanego przeze mnie oprogramowania, ale także pełnię funkcje Administratora Bezpieczeństwa Informacji w Stowarzyszenia Sieć Obywatelska – Watchdog Polska.

W związku z tą ostatnią funkcją dostrzegłem konieczne zmiany w przepisach regulujących warunki techniczne ochrony danych osobowych.

W dotychczasowych przepisach o środkach bezpieczeństwa przy przetwarzaniu danych osobowych wskazano, że jeśli do uwierzytelniania użytkowników używa się hasła, jego zmiana następuje nie rzadziej niż co 30 dni. W przypadku środków bezpieczeństwa na poziomie podstawowym hasło powinno składać się co najmniej z 6 znaków. Natomiast w przypadku poziomu podwyższonego np. gdy komputer podłączony jest do Internetu składa się ono powinno co najmniej z 8 znaków, zawierać małe i wielkie litery oraz cyfry lub znaki specjalne. Te zasady obowiązują w każdym przypadku stosowania hasła do uwierzytelniania bez względu na jakiekolwiek dodatkowe rozwiązania.

Ja uważam, że przepisy powinny przewidywać możliwości uwierzytelniania wieloskładnikowego zamiast wymogu ciągłej zmiany haseł, albo że wymóg zmiany haseł powinien zostać ograniczony w przypadku wprowadzenia takiej formy uwierzytelniania.

Uważam również, że winna zostać zachowana dopuszczalność uwierzytelniania samym hasłem na dotychczasowych zasadach. Jednak należy wprowadzić nowe rozwiązania w sytuacji decyzji administratora o wykorzystaniu wieloskładnikowego uwierzytelniania.

Warto wspierać wykorzystanie uwierzytelnianie dwuskładnikowe, ponieważ w komunikacji elektronicznej stosowanie samego hasła wiąże się z różnego rodzaju ryzykiem, a wykorzystanie kilku form uwierzytelnienia może ograniczać skutki przechwycenia (keylogger), albo podsłuchania (sniffer) hasła po którym przestaje ono być wówczas znane wyłącznie osobie uprawnionej, zaś kradzież może pozostać niezauważona. Ryzyko to można ograniczyć, wprowadzając dodatkowy składnik uwierzytelniania wykorzystując kilka form uwierzytelniania jednocześnie np.:

- token istniejący w jednym, unikatowym egzemplarzu, więc jego użycie wymaga fizycznego dostępu lub kradzieży, która zostanie zauważona (cecha coś co masz);

- użycie tokenu wymaga dodatkowo podania hasła (np. w postaci kodu PIN), więc bez jego znajomości token będzie nieprzydatny, nawet w razie kradzieży (cecha coś co wiesz).

Uwierzytelnienie dwuskładnikowe stosuje większość banków internetowych, usługa poczty Gmail, Facebook, Apple, platformy gier (Battle.net) i wiele innych.

Powszechnie dostępne są interfejsy programistyczne do jednorazowych haseł przesyłanych za pomocą SMS, tokeny sprzętowe, jak i programowe generatory haseł TOTP (Time-based One-Time Password Algorithm) np. Google Authenticator. Wdrożenie dwuskładnikowego uwierzytelniania nie jest zatem dużym wysiłkiem, jeżeli zostało uwzględnione podczas wytwarzania danego oprogramowania.

Uwierzytelnienie skomplikowanym hasłem, które dodatkowo musi być regularnie zmieniane rodzi kilka zasadniczych problemów. Nie wszyscy posiadają zdolność zapamiętania złożonych haseł, co prowadzi do ponownego używania haseł w wielu miejscach lub stosowania haseł schematycznych z wykorzystaniem prostych transformacji. W takim wypadku zbyt skomplikowane i często zmieniane hasła prowadzą do zapisywania ich w jawnej formie, co może narażać na ich kradzież.

Odnośnie schematycznych haseł warto w tym miejscu dostrzec uwagi Lorrie Cranor z amerykańskiej Federalnej Komisji Handlu (FTC), która opisała na stronie FTC badania przeprowadzone na University of North Carolina (w Chapel Hill). Badacze pozyskali ponad 51 tys. hashy haseł do 10 tys. nieaktywnych kont studentów i pracowników, na których wymuszano zmianę hasła co 3 miesiące. Po ich analizie stwierdzono, że dla 17% kont znajomość poprzedniego hasła pozwalała na zgadnięcie kolejnego hasła w mniej niż 5 próbach1.

Podobne wątpliwości co do skuteczności polityki zmiany haseł wyrażono w badaniach tego problemu przeprowadzonych na Carleton University. Dostrzeżono w nich, że w przypadku wielu ataków jednorazowy dostęp do systemu umożliwia natychmiastowe pozyskanie plików docelowych, założenie tylnych drzwi, zainstalowanie oprogramowania typu keylogger lub innego trwałego, złośliwego oprogramowania, które późniejsze zmiany hasła uczyni nieskutecznymi. Autorzy nawet stawiają tezę, że prawdziwe korzyści z wymuszania zmiany haseł nie rekompensują związanych z tym uciążliwości.

Staram się wspierać Państwo w realizacji zadań. Jeżeli dostrzegam coś co można poprawić – wyraźnie to komunikuje. Tak było również w tej sprawie. Postanowiłem napisać do Minister Cyfryzacji petycje o uwzględnienie dwuskładnikowego uwierzytelniania, w której treści szczegółowo uzasadniłem dlaczego moje postulaty są istotne.

Gorąco zachęcam także inne osoby, aby zwracać się do Minister. Jeżeli ze mną się zgadzasz przygotowałem wzór skróconej petycji, który możesz przesyłać pocztą tradycyjną lub pod adres [email protected] bez podpisu elektronicznego z podaniem adresu fizycznego. Zgodę na publikację imienia i nazwiska / nazwy instytucji można usunąć. Nie ukrywam, że szczególnie cenne są dla mnie głosy ze strony środowiska informatycznego i zaangażowanego w ochronę prawa do prywatności.

Errata (30 marca 2016 roku): Doprecyzowano artykuł w zakresie autoryzacji / uwierzytelniania.

Fundacja Panoptykon wyraziła poparcia dla petycji: https://panoptykon.org/wiadomosc/autoryzacja-wielostopniowa-alternatywa-dla-czestych-zmian-hasel

Centrum Analiz dla Rozwoju popiera moją petycje odnośnie zabezpieczenia danych osobowych. Ponadto wnosi cenne uwagi i zapowiada rozwinięcie tematu.

Bardzo mnie cieszy, że Fundacja chce pogłębić temat i zastanowić się nad w jaki sposób zabezpieczać dane osobowe w sposób użyteczny.

Pan Paweł Smater wniósł petycje wspierająca moje postulaty zmiany w dziedzinie ochrony danych osobowych ( http://mc.bip.gov.pl/skargi-wnioski-petycje/petycja-zawierajaca-postulat-uwzglednienia-autoryzacji-wieloskladnikowej.html ). Również uważa, że administrator danych powinien mieć możliwość stosowania złagodzonych wymogów dotyczących częstotliwości zmian haseł w sytuacji stosowania autoryzacji wieloskładnikowej.

Autor petycji odwołuje się do dokumentacji firmy Microsoft, która odnośnie zasad zmiany hasła pisze, że „ustawienie zbyt małej liczby dni może z kolei być frustrujące dla użytkowników, którzy będą zmuszeni do zbyt częstej zmiany haseł”.

Dodaje, że poza frustracją wymuszanie zbyt częstej zmiany haseł może prowadzić do tworzenia czegoś na kształt algorytmów tworzenia haseł przez poszczególnych użytkowników, a tworzenie takich algorytmów może prowadzić do większej przewidywalności kolejnych haseł. Dodatkowym problemem jest zapisywanie haseł przez użytkowników w postaci jawnej i pozostawianie ich w przewidywalnych dla atakującego miejscach. Można ograniczać takie zachowania poprzez stosowanie metod organizacyjnych (zakazy), ale praktyka pokazuje, że są one mało skuteczne. Taka sytuacja może zatem prowadzić do ograniczenia rzeczywistego poziomu bezpieczeństwa, a nie jego poprawy.

Odwołuje się również do spodziewanych zmian prawa europejskiego. Wskazuje, że petycja powinna być rozpatrywana tak w odniesieniu do już obowiązujących przepisów, jak i w odniesieniu do przepisów projektowanych, a konkretnie w odniesieniu do projektu Rozporządzenia Parlamentu Europejskiego i Rady w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i swobodnym przepływem takich danych (ogólnego rozporządzenia o ochronie danych). Wyraża stanowisko, że wydaje się nad wyraz zasadnym, aby w obliczu zbliżającej się reformy prawa ochrony danych osobowych w zjednoczonej Europie Polska odpowiednio wcześnie rozpoczęła dyskusję nad ustaleniem wymagań technicznych i organizacyjnych służących ochronie danych osobowych odpowiadających wymogom współczesnego świata.

Kierując petycje, a także zamieszczając w tej sprawie tekst na blogu liczyłem właśnie na takie oddolne wsparcie środowiska.

Dziękuje również Kasia Kiecenka i Krzysztof Bereta, którzy według strony ministerstwa ( http://mc.bip.gov.pl/skargi-wnioski-petycje/ ) ze mną zgadzają się i uważają za ważne.

Minister Cyfryzacji Anna Streżyńska udzieliła odpowiedzi na moją petycje dotyczącą usprawnienia ochrony danych osobowych pismem z dnia 12 maja 2016 roku znak BM-WSKN.053.5.2016.

W nadesłanej odpowiedzi podkreślono, że wymogi określone w załączniku do rozporządzenia odnoszące się do haseł (w pkt IV.2 oraz w pkt VIII), poprzedzone są zastrzeżeniem: „w przypadku gdy do uwierzytelniania użytkowników używa się hasła…”.

Wyrażono za tym idący pogląd, że nie są zatem wykluczone inne sposoby uwierzytelniania, jeżeli zapewniają odpowiednie środki techniczne i organizacyjne niezbędne dla zapewnienia poufności i integralności przetwarzanych danych oraz zostały opisane w polityce bezpieczeństwa, o której mowa w § 4 ust. 5 rozporządzenia. Wymóg zmiany haseł, o którym mowa w petycji musi być dotrzymany tylko wtedy, gdy do uwierzytelniania użytkowników używa się hasła. W związku z tym stwierdzono, że jest w celu ochrony systemów informatycznych, stosowanie bardziej

złożonych zabezpieczeń, w tym autoryzacji wieloskładnikowej.

Szanuje taki pogląd i zważywszy na autorytet Ministerstwo Cyfryzacji zamierzam się mu podporządkować. Wprowadza on bez zmiany przepisów do sytuacji, której oczekiwałem w dziedzinie ochrony danych osobowych.

Nie sposób jednak nie dostrzec, że najczęściej jednym z czynników uwierzytelniających w uwierzytelnianiu wieloskładnikowym jest hasło. Opierając się na wykładni językowej trudno uznać, że takie uwierzytelnianie nie podpada pod sytuacje, „gdy do uwierzytelniania użytkowników używa się hasła”. Gdyby w załącznika do rozporządzenia zapisano wyraźnie „gdy do uwierzytelniania użytkowników używa się «tylko» hasła” takich wątpliwości bym nie miał.